Shiro 是一个强大、简单易用的 Java 安全框架,主要用来更便捷的认证,授权,加密,会话管等等,可为任何应用提供安全保障。本课程主要来介绍 Shiro 的认证和授权功能。

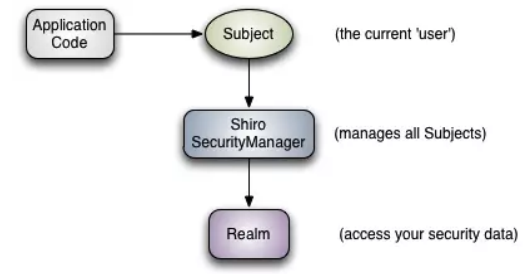

Shiro 三大核心组件

Shiro 有三大核心的组件: Subject 、 SecurityManager 和 Realm 。先来看一下它们之间的关系。

1. Subject:认证主体。它包含两个信息:Principals 和 Credentials。看一下这两个信息具体是什么。

Principals:身份。可以是用户名,邮件,手机号码等等,用来标识一个登录主体身份; Credentials:凭证。常见有密码,数字证书等等。

说白了,就是需要认证的东西,最常见的就是用户名密码了,比如用户在登录的时候,Shiro 需要去进

行身份认证,就需要 Subject 认证主体。

2. SecurityManager:安全管理员。这是 Shiro 架构的核心,它就像 Shiro 内部所有原件的保护伞一样。我们在项目中一般都会配置 SecurityManager,开发人员大部分精力主要是在 Subject 认证主体上面。我们在与 Subject 进行交互的时候,实际上是 SecurityManager 在背后做一些安全操作。

3. Realms:Realms 是一个域,它是连接 Shiro 和具体应用的桥梁,当需要与安全数据交互的时候, 比如用户账户、访问控制等,Shiro 就会从一个或多个 Realms 中去查找。我们一般会自己定制Realm,这在下文会详细说明。

1. Shiro 身份和权限认证

1.2 Shiro 身份认证

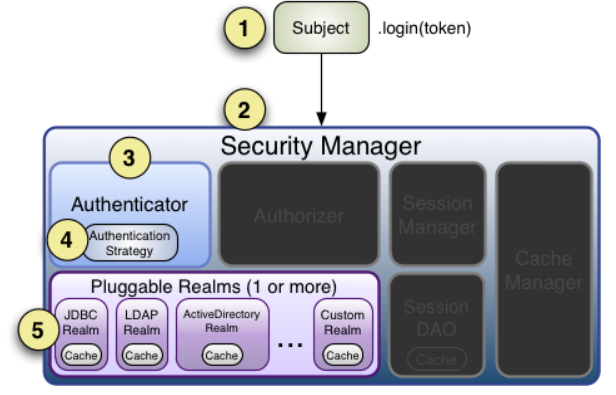

我们来分析一下 Shiro 身份认证的过程,看一下官方的一个认证图:

Step1:应用程序代码在调用 Subject.login(token) 方法后,传入代表最终用户的身份和凭证的AuthenticationToken 实例 token。

Step2:将 Subject 实例委托给应用程序的 SecurityManager(Shiro的安全管理)来开始实际的认证工

作。这里开始真正的认证工作了。

Step3,4,5:然后 SecurityManager 就会根据具体的 realm 去进行安全认证了。 从图中可以看出,

realm 可以自定义(Custom Realm)。

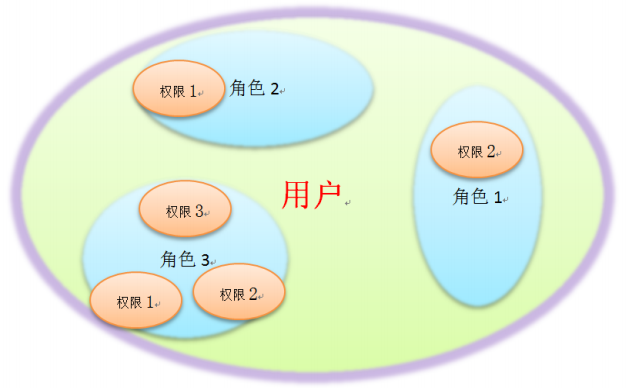

1.3 Shiro 权限认证

权限认证,也就是访问控制,即在应用中控制谁能访问哪些资源。在权限认证中,最核心的三个要素是:权限,角色和用户。

权限(permission):即操作资源的权利,比如访问某个页面,以及对某个模块的数据的添加, 修改,删除,查看的权利; 角色(role):指的是用户担任的的角色,一个角色可以有多个权限; 用户(user):在 Shiro 中,代表访问系统的用户,即上面提到的 Subject 认证主体。

它们之间的的关系可以用下图来表示:

一个用户可以有多个角色,而不同的角色可以有不同的权限,也可由有相同的权限。

比如说现在有三个角色,1是普通角色,2也是普通角色,3是管理员,角色1只能查看信息,角色2只能添加信息,管理员都可以,而且还可以删除信息,类似于这样。

2. Spring Boot 集成 Shiro 过程

2.1 依赖导入

Spring Boot 2.7.5 集成 Shiro 需要导入如下 starter 依赖:

<dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-spring</artifactId> <version>1.4.0</version> </dependency>

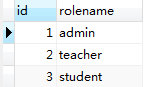

2.2 数据库表数据初始化

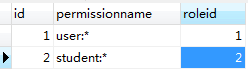

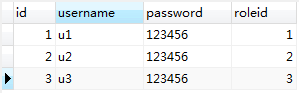

这里主要涉及到三张表:用户表、角色表和权限表, 表信息结构如下:

//角色表 DROP TABLE IF EXISTS `role`; CREATE TABLE `role` ( `id` int(11) NOT NULL AUTO_INCREMENT COMMENT '主键', `rolename` varchar(20) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '角色名称', PRIMARY KEY (`id`) USING BTREE ) ENGINE = InnoDB AUTO_INCREMENT = 4 CHARACTER SET = utf8 COLLATE = utf8_general_ci ROW_FORMAT = Dynamic; -- ---------------------------- -- Records of role -- ---------------------------- INSERT INTO `role` VALUES (1, 'admin'); INSERT INTO `role` VALUES (2, 'teacher'); INSERT INTO `role` VALUES (3, 'student'); SET FOREIGN_KEY_CHECKS = 1;

//权限表 DROP TABLE IF EXISTS `permission`; CREATE TABLE `permission` ( `id` int(11) NOT NULL AUTO_INCREMENT COMMENT '主键', `permissionname` varchar(50) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '权限名', `roleid` int(11) NULL DEFAULT NULL COMMENT '外键关联role', PRIMARY KEY (`id`) USING BTREE, INDEX `roleid`(`roleid`) USING BTREE, CONSTRAINT `permission_ibfk_1` FOREIGN KEY (`roleid`) REFERENCES `role` (`id`) ON DELETE RESTRICT ON UPDATE RESTRICT ) ENGINE = InnoDB AUTO_INCREMENT = 3 CHARACTER SET = utf8 COLLATE = utf8_general_ci ROW_FORMAT = Dynamic; -- ---------------------------- -- Records of permission -- ---------------------------- INSERT INTO `permission` VALUES (1, 'user:*', 1); INSERT INTO `permission` VALUES (2, 'student:*', 2); INSERT INTO `permission` VALUES (3, 'user:*', 2); SET FOREIGN_KEY_CHECKS = 1;

//用户表: DROP TABLE IF EXISTS `user`; CREATE TABLE `user` ( `id` int(11) NOT NULL AUTO_INCREMENT COMMENT '用户主键', `username` varchar(20) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户名', `password` varchar(20) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '密码', `roleid` int(11) NULL DEFAULT NULL COMMENT '外键关联role表', PRIMARY KEY (`id`) USING BTREE, INDEX `role_id`(`roleid`) USING BTREE, CONSTRAINT `user_ibfk_1` FOREIGN KEY (`roleid`) REFERENCES `role` (`id`) ON DELETE RESTRICT ON UPDATE RESTRICT ) ENGINE = InnoDB AUTO_INCREMENT = 4 CHARACTER SET = utf8 COLLATE = utf8_general_ci ROW_FORMAT = Dynamic; -- ---------------------------- -- Records of user -- ---------------------------- INSERT INTO `user` VALUES (1, 'csdn1', '123456', 1); INSERT INTO `user` VALUES (2, 'csdn2', '123456', 2); INSERT INTO `user` VALUES (3, 'csdn3', '123456', 3); SET FOREIGN_KEY_CHECKS = 1;

添加一些数据如下:

解释一下这里的权限: user:* 表示权限可以是 user:create 或者其他, * 处表示一个占位符,我们

可以自己定义(比如:add表示添加,delete表示删除,update表示修改,list表示查询),具体的会在下文 Shiro 配置那里说明。

具体实现如下,相关的解释我们放在代码的注释中,这样更加方便直观:

//自定义reaml

public class MyRealm extends AuthorizingRealm {

@Resource

private UserService userService;

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

//获取用户名

String username = (String) principalCollection.getPrimaryPrincipal();

SimpleAuthorizationInfo authorizationInfo = new SimpleAuthorizationInfo();

//给该用户设置角色,角色信息丰在role表中取

authorizationInfo.setRoles(userService.getRoles(username));

authorizationInfo.setStringPermissions(userService.getPermissions(username));

return authorizationInfo;

}

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

//根据token获取用户名, 后面会提讲到该token是怎么来的

String username = (String) authenticationToken.getPrincipal();

//根据用户名用数据库查询该用户

User user = userService.getByUsername(username);

if(user != null){

//把当前用户存到session中

SecurityUtils.getSubject().getSession().setAttribute("user",user);

//传入用户名和密码进行身份认证, 并返回认证信息

AuthenticationInfo authenticationInfo = new SimpleAuthenticationInfo(user.getUsername(),user.getPassword(),"myRealm");

return authenticationInfo;

}

else{

return null;

}

}

}从上面两个方法中可以看出:

验证身份的时候是根据用户输入的用户名先从数据库中查出该用户名对应的用户,这时候并没有涉及到密码,也就是说到这一步的时候,即使用户输入的密码不对,也是可以查出来该用户的,然后将该用户的正确信息封装到 authcInfo 中返回给 Shiro,接下来就是Shiro的事了,它会根据这里面的真实信息与用户前台输入的用户名和密码进行校验, 这个时候也要校验密码了,如果

校验通过就让用户登录,否则跳转到指定页面。同理,权限验证的时候也是先根据用户名从数据库中获取与该用户名有关的角色和权限,然后封装到 authorizationInfo 中返回给 Shiro。

2.3 Shiro 配置

自定义的 realm 写好了,接下来需要对 Shiro 进行配置了。我们主要配置三个东西:自定义 realm、安

全管理器 SecurityManager 和 Shiro 过滤器。如下:

配置自定义 realm:

@Configuration

public class ShiroConfig {

private static final Logger logger =

LoggerFactory.getLogger(ShiroConfig.class);

/**

* 注入自定义的realm

* @return MyRealm

*/

@Bean

public MyRealm myAuthRealm() {

MyRealm myRealm = new MyRealm();

logger.info("====myRealm注册完成=====");

return myRealm;

}

/**

* 注入安全管理器

* @return SecurityManager

*/

@Bean

public SecurityManager securityManager() {

// 将自定义realm加进来

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager(myAuthRealm());

logger.info("====securityManager注册完成====");

return securityManager;

}

/**

* 注入Shiro过滤器

* @param securityManager 安全管理器

* @return ShiroFilterFactoryBean

*/

@Bean

public ShiroFilterFactoryBean shiroFilter(SecurityManager securityManager) {

// 定义shiroFactoryBean

ShiroFilterFactoryBean shiroFilterFactoryBean=new

ShiroFilterFactoryBean();

// 设置自定义的securityManager

shiroFilterFactoryBean.setSecurityManager(securityManager);

// 设置默认登录的url,身份认证失败会访问该url

shiroFilterFactoryBean.setLoginUrl("/login");

// 设置成功之后要跳转的链接

shiroFilterFactoryBean.setSuccessUrl("/success");

// 设置未授权界面,权限认证失败会访问该url

shiroFilterFactoryBean.setUnauthorizedUrl("/unauthorized");

// LinkedHashMap是有序的,进行顺序拦截器配置

Map<String,String> filterChainMap = new LinkedHashMap<>();

// 配置可以匿名访问的地址,可以根据实际情况自己添加,放行一些静态资源等,anon表示放行

filterChainMap.put("/css/**", "anon");

filterChainMap.put("/img/**", "anon");

filterChainMap.put("/js/**", "anon");

filterChainMap.put("/swagger-*/**", "anon");

filterChainMap.put("/swagger-ui.html/**", "anon");

// 登录url 放行

filterChainMap.put("/login", "anon");

// “/user/admin” 开头的需要身份认证,authc表示要身份认证

filterChainMap.put("/user/admin*", "authc");

// “/user/student” 开头的需要角色认证,是“admin”才允许

filterChainMap.put("/user/student*/**", "roles[admin]");

// “/user/teacher” 开头的需要权限认证,是“user:create”才允许

filterChainMap.put("/user/teacher*/**", "perms[\"user:create\"]");

// 配置logout过滤器

filterChainMap.put("/logout", "logout");

// 设置shiroFilterFactoryBean的FilterChainDefinitionMap

shiroFilterFactoryBean.setFilterChainDefinitionMap(filterChainMap);

logger.info("====shiroFilterFactoryBean注册完成====");

return shiroFilterFactoryBean;

}

}配置 Shiro 过滤器时会传入一个安全管理器,可以看出,这是一环套一环,reaml -> SecurityManager-> filter。在过滤器中,我们需要定义一个 shiroFactoryBean,然后将 SecurityManager 添加进来,结合上面代码可以看出,要配置的东西主要有:

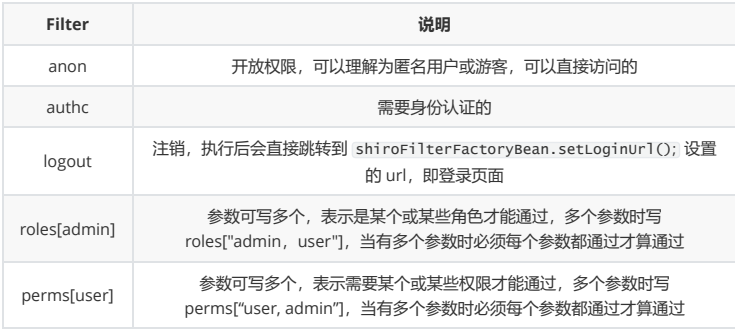

默认登录的 url:身份认证失败会访问该 url 认证成功之后要跳转的 url 权限认证失败会访问该 url 需要拦截或者放行的 url:这些都放在一个 map 中

从上述代码中可以看出,在 map 中,针对不同的 url,有不同的权限要求,这里总结一下常用的几个权限。

Dao接口内容如下:

@Repository

public interface UserDao {

@Select("select * from user where username = #{username}")

User getByUsername(String username);

@Select("select r.rolename from user u,role r " +

"where u.roleid = r.id and u.username = #{username}")

Set<String> getRoles(String username);

//返回集合,避免重复

@Select("select p.permissionname from user u,role r,permission p " +

"where u.roleid = r.id and p.roleid = r.id and u.username = #{username}")

Set<String> getPermissions(String username);

}UserServiceImpl:

@Service("userService")

public class UserServiceImpl implements UserService {

@Autowired

private UserDao userDao;

@Override

public User getByUsername(String username) {

return userDao.getByUsername(username);

}

@Override

public Set<String> getRoles(String username) {

return userDao.getRoles(username);

}

@Override

public Set<String> getPermissions(String username) {

return userDao.getPermissions(username);

}

}2.4 使用 Shiro 进行认证

到这里,我们对 Shiro 的准备工作都做完了,接下来开始使用 Shiro 进行认证工作。我们首先来设计几个接口:

接口一: 使用 http://localhost:8080/user/admin 来验证身份认证 接口二: 使用 http://localhost:8080/user/student 来验证角色认证 接口三: 使用 http://localhost:8080/user/teacher 来验证权限认证 接口四: 使用 http://localhost:8080/user/login 来实现用户登录

然后来一下认证的流程:

流程一: 直接访问接口一(此时还未登录),认证失败,跳转到 login.html 页面让用户登录,登 录会请求接口四,实现用户登录功能,此时 Shiro 已经保存了用户信息了。 流程二: 再次访问接口一(此时用户已经登录),认证成功,跳转到 success.html 页面,展示 用户信息。 流程三: 访问接口二,测试角色认证是否成功。 流程四: 访问接口三,测试权限认证是否成功。

2.4.1 身份、角色、权限认证接口

@Controller

@RequestMapping("/user")

public class UserController {

@RequestMapping("/logout")

public String logout() {

SecurityUtils.getSubject().logout();

return "user/login";

}

/**

* 身份认证测试接口

* @param request

* @return

*/

@RequestMapping("/admin")

public String admin(HttpServletRequest request) {

Object user = request.getSession().getAttribute("user");

return "user/success";

}

/**

* 角色认证测试接口这三个接口很简单,直接返回到指定页面展示即可,只要认证成功就会正常跳转,如果认证失败,就会

跳转到上文 ShrioConfig 中配置的页面进行展示。

2.4.2 用户登录接口

* @param request

* @return

*/

@RequestMapping("/student")

public String student(HttpServletRequest request) {

return "user/success";

}

/**

* 权限认证测试接口

* @param request

* @return

*/

@RequestMapping("/teacher")

public String teacher(HttpServletRequest request) {

return "user/success";

}

/**

* 用户登录接口

* @param user user

* @param request request

* @return string

*/

@PostMapping("/login")

public String login(User user, HttpServletRequest request) {

// 根据用户名和密码创建token

UsernamePasswordToken token = new

UsernamePasswordToken(user.getUsername(), user.getPassword());

// 获取subject认证主体

Subject subject = SecurityUtils.getSubject();

try{

// 开始认证,这一步会跳到我们自定义的realm中

subject.login(token);

request.getSession().setAttribute("user", user);

return "user/success";

}catch(Exception e){

System.out.println(e.getMessage());

request.getSession().setAttribute("user", user);

request.setAttribute("error", "用户名或密码错误!");

return "/user/login";

}

}

}我们重点分析一下这个登录接口,首先会根据前端传过来的用户名和密码,创建一个 token,然后使用SecurityUtils 来创建一个认证主体,接下来开始调用 subject.login(token) 开始进行身份认证了,注意这里传了刚刚创建的 token,就如注释中所述,这一步会跳转到我们自定义的 realm 中,进入doGetAuthenticationInfo 方法,所以到这里,您就会明白该方法中那个参数 token 了。然后就是上文分析的那样,开始进行身份认证。

2.4.3 测试一下

最后,启动项目,测试一下: